-

1 receive only

1) Техника: приёмная часть (телеграфного аппарата), устройство только для приёма данных2) Вычислительная техника: только для приёма (данных)3) Сетевые технологии: "только приём", только для приёма данных -

2 RO

1. radio navigation mobile station - подвижная радионавигационная станция;2. radio observer - радист-наблюдатель; штурман-радиооператор;3. radio operator - радиооператор, радист;4. reactor operator - оператор ядерного реактора;5. read only - только для считывания;6. receive only - "только приём"; приёмная часть (телеграфного аппарата); только для приёма данных; устройство только для приёма данных;7. recorder - устройство записи; регистрирующее устройство, регистратор; самопишущий измерительный прибор, самописец;8. recto; right-hand page - на правой странице;9. reference oscillator - генератор опорного сигнала;10. regional office - региональное отделение;11. register operation - регистр операции;12. reliability office - отдел надёжности;13. remain open - оставаться открытым;14. reportable occurrence - происшествие, подлежащее информированию;15. restriction orifice - ограничивающий проход;16. reverse osmosis - обратный осмос;17. ringing oscillator - генератор вызывного тока; генератор тонального вызова;18. обозначение для подвижных радионавигационных станций (МСЭ) -

3 RO

1) Спорт: рондат2) Военный термин: Radar Operation, Rebel Outpost, Records, Records Office, radar observer, radar operator, radio operator, range officer, range operation, receiving office, receiving officer, reconnaissance officer, records officer, recovery operations, recruiting officer, redistribution order, regimental orders, regional officer, regulating officer, reportable occurrence, reporting officer, requirements objective, requisitioning objective, research office, research officer, reserve of officers, reserve officer, reserve order, retired officer, rework order, right observer, room orderly, route order, routine order, routing office, routing officer3) Техника: radio navigation mobile station, radio observer, reactor operator, recorder, recto, register operation, remain open, restriction orifice, right-hand page, ringing oscillator, обозначение для подвижных радионавигационных станций (МСЭ), Обратный осмос (Reverse Osmosis), заказ на ремонт (repair order)4) Химия: Red Oxide5) География: Румыния6) Политика: Romania7) Телекоммуникации: Ring Out (Token Ring MAU)8) Сокращение: Range Only type sonobuoy, Retired Officer (British Army), Romania (NATO country code), Romanian, Royal Observatory, Royal Ordnance (UK), rector, rough opening, runout9) Университет: Research Organization10) Физика: Results Of11) Физиология: Radon Occurence, Rule Out13) Нефть: отдел надёжности (reliability office)14) Банковское дело: Оманский риал (денежная единица)16) Экология: reverse osmosis17) Патенты: Получающее Ведомство (Receiving Office; сокр.: ПВ)18) СМИ: Romantic Obsession19) Глоссарий компании Сахалин Энерджи: requisition originator20) Нефтегазовая техника ограничительная диафрагма21) Сетевые технологии: read only, receive only, только для приёма данных, только для считывания22) ЕБРР: Resident Office23) Контроль качества: Reliability Office24) Гостиничное дело: без питания (Room only)25) Судостроение: Recognised Organisation26) ООН: Russian Orphan27) НАСА: Repair and Overhaul -

4 Ro

1) Спорт: рондат2) Военный термин: Radar Operation, Rebel Outpost, Records, Records Office, radar observer, radar operator, radio operator, range officer, range operation, receiving office, receiving officer, reconnaissance officer, records officer, recovery operations, recruiting officer, redistribution order, regimental orders, regional officer, regulating officer, reportable occurrence, reporting officer, requirements objective, requisitioning objective, research office, research officer, reserve of officers, reserve officer, reserve order, retired officer, rework order, right observer, room orderly, route order, routine order, routing office, routing officer3) Техника: radio navigation mobile station, radio observer, reactor operator, recorder, recto, register operation, remain open, restriction orifice, right-hand page, ringing oscillator, обозначение для подвижных радионавигационных станций (МСЭ), Обратный осмос (Reverse Osmosis), заказ на ремонт (repair order)4) Химия: Red Oxide5) География: Румыния6) Политика: Romania7) Телекоммуникации: Ring Out (Token Ring MAU)8) Сокращение: Range Only type sonobuoy, Retired Officer (British Army), Romania (NATO country code), Romanian, Royal Observatory, Royal Ordnance (UK), rector, rough opening, runout9) Университет: Research Organization10) Физика: Results Of11) Физиология: Radon Occurence, Rule Out13) Нефть: отдел надёжности (reliability office)14) Банковское дело: Оманский риал (денежная единица)16) Экология: reverse osmosis17) Патенты: Получающее Ведомство (Receiving Office; сокр.: ПВ)18) СМИ: Romantic Obsession19) Глоссарий компании Сахалин Энерджи: requisition originator20) Нефтегазовая техника ограничительная диафрагма21) Сетевые технологии: read only, receive only, только для приёма данных, только для считывания22) ЕБРР: Resident Office23) Контроль качества: Reliability Office24) Гостиничное дело: без питания (Room only)25) Судостроение: Recognised Organisation26) ООН: Russian Orphan27) НАСА: Repair and Overhaul -

5 ro

1) Спорт: рондат2) Военный термин: Radar Operation, Rebel Outpost, Records, Records Office, radar observer, radar operator, radio operator, range officer, range operation, receiving office, receiving officer, reconnaissance officer, records officer, recovery operations, recruiting officer, redistribution order, regimental orders, regional officer, regulating officer, reportable occurrence, reporting officer, requirements objective, requisitioning objective, research office, research officer, reserve of officers, reserve officer, reserve order, retired officer, rework order, right observer, room orderly, route order, routine order, routing office, routing officer3) Техника: radio navigation mobile station, radio observer, reactor operator, recorder, recto, register operation, remain open, restriction orifice, right-hand page, ringing oscillator, обозначение для подвижных радионавигационных станций (МСЭ), Обратный осмос (Reverse Osmosis), заказ на ремонт (repair order)4) Химия: Red Oxide5) География: Румыния6) Политика: Romania7) Телекоммуникации: Ring Out (Token Ring MAU)8) Сокращение: Range Only type sonobuoy, Retired Officer (British Army), Romania (NATO country code), Romanian, Royal Observatory, Royal Ordnance (UK), rector, rough opening, runout9) Университет: Research Organization10) Физика: Results Of11) Физиология: Radon Occurence, Rule Out13) Нефть: отдел надёжности (reliability office)14) Банковское дело: Оманский риал (денежная единица)16) Экология: reverse osmosis17) Патенты: Получающее Ведомство (Receiving Office; сокр.: ПВ)18) СМИ: Romantic Obsession19) Глоссарий компании Сахалин Энерджи: requisition originator20) Нефтегазовая техника ограничительная диафрагма21) Сетевые технологии: read only, receive only, только для приёма данных, только для считывания22) ЕБРР: Resident Office23) Контроль качества: Reliability Office24) Гостиничное дело: без питания (Room only)25) Судостроение: Recognised Organisation26) ООН: Russian Orphan27) НАСА: Repair and Overhaul -

6 RO terminal

сокр. от read-only terminalоконечное устройство только для приёма данных (напр., принтер)English-Russian dictionary of computer science and programming > RO terminal

-

7 Annex A

[`æneks eɪ]свз Приложение А.▫ Разновидность стандарта ADSL для передачи высокоскоростных данных совместно с аналоговой телефонией. При работе по аналоговой телефонной линии ADSL-модем использует каналы начиная с 6-го (частота 25,875 кГц). При этом каналы с 6-го по 31-й используются для передачи данных, а каналы с 38-го по 255-й — для приёма данных. Предусматривает возможность работы по протоколу G.lite ( в этом случае для приёма используются только каналы с 38-го по 127-й). См. тж Annex B.English-Russian dictionary with terms in the field of electronics > Annex A

-

8 switching technology

технология коммутации

-

[Интент]Современные технологии коммутации

[ http://www.xnets.ru/plugins/content/content.php?content.84]Статья подготовлена на основании материалов опубликованных в журналах "LAN", "Сети и системы связи", в книге В.Олифер и Н.Олифер "Новые технологии и оборудование IP-сетей", на сайтах www.citforum.ru и опубликована в журнале "Компьютерные решения" NN4-6 за 2000 год.

- Введение

- Коммутация первого уровня.

- Коммутация второго уровня.

- Коммутация третьего уровня.

- Коммутация четвертого уровня.

- Критерии выбора оборудования, физическая и логическая структура сети

- Качество обслуживания (QoS) и принципы задания приоритетов

- Заключение

Введение

На сегодня практически все организации, имеющие локальные сети, остановили свой выбор на сетях типа Ethernet. Данный выбор оправдан тем, что начало внедрения такой сети сопряжено с низкой стоимостью и простотой реализации, а развитие - с хорошей масштабируемостью и экономичностью.

Бросив взгляд назад - увидим, что развитие активного оборудования сетей шло в соответствии с требованиями к полосе пропускания и надежности. Требования, предъявляемые к большей надежности, привели к отказу от применения в качестве среды передачи коаксиального кабеля и перевода сетей на витую пару. В результате такого перехода отказ работы соединения между одной из рабочих станций и концентратором перестал сказываться на работе других рабочих станций сети. Но увеличения производительности данный переход не принес, так как концентраторы используют разделяемую (на всех пользователей в сегменте) полосу пропускания. По сути, изменилась только физическая топология сети - с общей шины на звезду, а логическая топология по-прежнему осталась - общей шиной.

Дальнейшее развитие сетей шло по нескольким путям:- увеличение скорости,

- внедрение сегментирования на основе коммутации,

- объединение сетей при помощи маршрутизации.

Увеличение скорости при прежней логической топологии - общая шина, привело к незначительному росту производительности в случае большого числа портов.

Большую эффективность в работе сети принесло сегментирование сетей с использованием технология коммутации пакетов. Коммутация наиболее действенна в следующих вариантах:

Вариант 1, именуемый связью "многие со многими" – это одноранговые сети, когда одновременно существуют потоки данных между парами рабочих станций. При этом предпочтительнее иметь коммутатор, у которого все порты имеют одинаковую скорость, (см. Рисунок 1).

Вариант 2, именуемый связью "один со многими" – это сети клиент-сервер, когда все рабочие станции работают с файлами или базой данных сервера. В данном случае предпочтительнее иметь коммутатор, у которого порты для подключения рабочих станций имеют одинаковую небольшую скорость, а порт, к которому подключается сервер, имеет большую скорость,(см. Рисунок 2).

Когда компании начали связывать разрозненные системы друг с другом, маршрутизация обеспечивала максимально возможную целостность и надежность передачи трафика из одной сети в другую. Но с ростом размера и сложности сети, а также в связи со все более широким применением коммутаторов в локальных сетях, базовые маршрутизаторы (зачастую они получали все данные, посылаемые коммутаторами) стали с трудом справляться со своими задачами.

Проблемы с трафиком, связанные с маршрутизацией, проявляются наиболее остро в средних и крупных компаниях, а также в деятельности операторов Internet, так как они вынуждены иметь дело с большими объемами IP-трафика, причем этот трафик должен передаваться своевременно и эффективно.

С подключением настольных систем непосредственно к коммутаторам на 10/100 Мбит/с между ними и магистралью оказывается все меньше промежуточных устройств. Чем выше скорость подключения настольных систем, тем более скоростной должна быть магистраль. Кроме того, на каждом уровне устройства должны справляться с приходящим трафиком, иначе возникновения заторов не избежать.

Рассмотрению технологий коммутации и посвящена данная статья.Коммутация первого уровня

Термин "коммутация первого уровня" в современной технической литературе практически не описывается. Для начала дадим определение, с какими характеристиками имеет дело физический или первый уровень модели OSI:

физический уровень определяет электротехнические, механические, процедурные и функциональные характеристики активации, поддержания и дезактивации физического канала между конечными системами. Спецификации физического уровня определяют такие характеристики, как уровни напряжений, синхронизацию изменения напряжений, скорость передачи физической информации, максимальные расстояния передачи информации, физические соединители и другие аналогичные характеристики.

Смысл коммутации на первом уровне модели OSI означает физическое (по названию уровня) соединение. Из примеров коммутации первого уровня можно привести релейные коммутаторы некоторых старых телефонных и селекторных систем. В более новых телефонных системах коммутация первого уровня применяется совместно с различными способами сигнализации вызовов и усиления сигналов. В сетях передачи данных данная технология применяется в полностью оптических коммутаторах.Коммутация второго уровня

Рассматривая свойства второго уровня модели OSI и его классическое определение, увидим, что данному уровню принадлежит основная доля коммутирующих свойств.

Определение. Канальный уровень (формально называемый информационно-канальным уровнем) обеспечивает надежный транзит данных через физический канал. Канальный уровень решает вопросы физической адресации (в противоположность сетевой или логической адресации), топологии сети, линейной дисциплины (каким образом конечной системе использовать сетевой канал), уведомления о неисправностях, упорядоченной доставки блоков данных и управления потоком информации.

На самом деле, определяемая канальным уровнем модели OSI функциональность служит платформой для некоторых из сегодняшних наиболее эффективных технологий. Большое значение функциональности второго уровня подчеркивает тот факт, что производители оборудования продолжают вкладывать значительные средства в разработку устройств с такими функциями.

С технологической точки зрения, коммутатор локальных сетей представляет собой устройство, основное назначение которого - максимальное ускорение передачи данных за счет параллельно существующих потоков между узлами сети. В этом - его главное отличие от других традиционных устройств локальных сетей – концентраторов (Hub), предоставляющих всем потокам данных сети всего один канал передачи данных.

Коммутатор позволяет передавать параллельно несколько потоков данных c максимально возможной для каждого потока скоростью. Эта скорость ограничена физической спецификацией протокола, которую также часто называют "скоростью провода". Это возможно благодаря наличию в коммутаторе большого числа центров обработки и продвижения кадров и шин передачи данных.

Коммутаторы локальных сетей в своем основном варианте, ставшем классическим уже с начала 90-х годов, работают на втором уровне модели OSI, применяя свою высокопроизводительную параллельную архитектуру для продвижения кадров канальных протоколов. Другими словами, ими выполняются алгоритмы работы моста, описанные в стандартах IEEE 802.1D и 802.1H. Также они имеют и много других дополнительных функций, часть которых вошла в новую редакцию стандарта 802.1D-1998, а часть остается пока не стандартизованной.

Коммутаторы ЛВС отличаются большим разнообразием возможностей и, следовательно, цен - стоимость 1 порта колеблется в диапазоне от 50 до 1000 долларов. Одной из причин столь больших различий является то, что они предназначены для решения различных классов задач. Коммутаторы высокого класса должны обеспечивать высокую производительность и плотность портов, а также поддерживать широкий спектр функций управления. Простые и дешевые коммутаторы имеют обычно небольшое число портов и не способны поддерживать функции управления. Одним из основных различий является используемая в коммутаторе архитектура. Поскольку большинство современных коммутаторов работают на основе патентованных контроллеров ASIC, устройство этих микросхем и их интеграция с остальными модулями коммутатора (включая буферы ввода-вывода) играет важнейшую роль. Контроллеры ASIC для коммутаторов ЛВС делятся на 2 класса - большие ASIC, способные обслуживать множество коммутируемых портов (один контроллер на устройство) и небольшие ASIC, обслуживающие по несколько портов и объединяемые в матрицы коммутации.

Существует 3 варианта архитектуры коммутаторов:

- переключение (cross-bar) с буферизацией на входе,

- самомаршрутизация (self-route) с разделяемой памятью

- высокоскоростная шина.

На рисунке 3 показана блок-схема коммутатора с архитектурой, используемой для поочередного соединения пар портов. В любой момент такой коммутатор может обеспечить организацию только одного соединения (пара портов). При невысоком уровне трафика не требуется хранение данных в памяти перед отправкой в порт назначения - такой вариант называется коммутацией на лету cut-through. Однако, коммутаторы cross-bar требуют буферизации на входе от каждого порта, поскольку в случае использования единственно возможного соединения коммутатор блокируется (рисунок 4). Несмотря на малую стоимость и высокую скорость продвижения на рынок, коммутаторы класса cross-bar слишком примитивны для эффективной трансляции между низкоскоростными интерфейсами Ethernet или token ring и высокоскоростными портами ATM и FDDI.

Коммутаторы с разделяемой памятью имеют общий входной буфер для всех портов, используемый как внутренняя магистраль устройства (backplane). Буферизагия данных перед их рассылкой (store-and-forward - сохранить и переслать) приводит к возникновению задержки. Однако, коммутаторы с разделяемой памятью, как показано на рисунке 5 не требуют организации специальной внутренней магистрали для передачи данных между портами, что обеспечивает им более низкую цену по сравнению с коммутаторами на базе высокоскоростной внутренней шины.

На рисунке 6 показана блок-схема коммутатора с высокоскоростной шиной, связывающей контроллеры ASIC. После того, как данные преобразуются в приемлемый для передачи по шине формат, они помещаются на шину и далее передаются в порт назначения. Поскольку шина может обеспечивать одновременную (паралельную) передачу потока данных от всех портов, такие коммутаторы часто называют "неблокируемыми" (non-blocking) - они не создают пробок на пути передачи данных.

Применение аналогичной параллельной архитектуры для продвижения пакетов сетевых протоколов привело к появлению коммутаторов третьего уровня модели OSI.

Коммутация третьего уровня

В продолжении темы о технологиях коммутации рассмотренных в предыдущем номера повторим, что применение параллельной архитектуры для продвижения пакетов сетевых протоколов привело к появлению коммутаторов третьего уровня. Это позволило существенно, в 10-100 раз повысить скорость маршрутизации по сравнению с традиционными маршрутизаторами, в которых один центральный универсальный процессор выполняет программное обеспечение маршрутизации.

По определению Сетевой уровень (третий) - это комплексный уровень, который обеспечивает возможность соединения и выбор маршрута между двумя конечными системами, подключенными к разным "подсетям", которые могут находиться в разных географических пунктах. В данном случае "подсеть" это, по сути, независимый сетевой кабель (иногда называемый сегментом).

Коммутация на третьем уровне - это аппаратная маршрутизация. Традиционные маршрутизаторы реализуют свои функции с помощью программно-управляемых процессоров, что будем называть программной маршрутизацией. Традиционные маршрутизаторы обычно продвигают пакеты со скоростью около 500000 пакетов в секунду. Коммутаторы третьего уровня сегодня работают со скоростью до 50 миллионов пакетов в секунду. Возможно и дальнейшее ее повышение, так как каждый интерфейсный модуль, как и в коммутаторе второго уровня, оснащен собственным процессором продвижения пакетов на основе ASIC. Так что наращивание количества модулей ведет к наращиванию производительности маршрутизации. Использование высокоскоростной технологии больших заказных интегральных схем (ASIC) является главной характеристикой, отличающей коммутаторы третьего уровня от традиционных маршрутизаторов. Коммутаторы 3-го уровня делятся на две категории: пакетные (Packet-by-Packet Layer 3 Switches, PPL3) и сквозные (Cut-Through Layer 3 Switches, CTL3). PPL3 - означает просто быструю маршрутизацию (Рисунок_7). CTL3 – маршрутизацию первого пакета и коммутацию всех остальных (Рисунок 8).

У коммутатора третьего уровня, кроме реализации функций маршрутизации в специализированных интегральных схемах, имеется несколько особенностей, отличающих их от традиционных маршрутизаторов. Эти особенности отражают ориентацию коммутаторов 3-го уровня на работу, в основном, в локальных сетях, а также последствия совмещения в одном устройстве коммутации на 2-м и 3-м уровнях:

- поддержка интерфейсов и протоколов, применяемых в локальных сетях,

- усеченные функции маршрутизации,

- обязательная поддержка механизма виртуальных сетей,

- тесная интеграция функций коммутации и маршрутизации, наличие удобных для администратора операций по заданию маршрутизации между виртуальными сетями.

Наиболее "коммутаторная" версия высокоскоростной маршрутизации выглядит следующим образом (рисунок 9). Пусть коммутатор третьего уровня построен так, что в нем имеется информация о соответствии сетевых адресов (например, IP-адресов) адресам физического уровня (например, MAC-адресам) Все эти МАС-адреса обычным образом отображены в коммутационной таблице, независимо от того, принадлежат ли они данной сети или другим сетям.

Первый коммутатор, на который поступает пакет, частично выполняет функции маршрутизатора, а именно, функции фильтрации, обеспечивающие безопасность. Он решает, пропускать или нет данный пакет в другую сеть Если пакет пропускать нужно, то коммутатор по IP-адресу назначения определяет МАС-адрес узла назначения и формирует новый заголовок второго уровня с найденным МАС-адресом. Затем выполняется обычная процедура коммутации по данному МАС-адресу с просмотром адресной таблицы коммутатора. Все последующие коммутаторы, построенные по этому же принципу, обрабатывают данный кадр как обычные коммутаторы второго уровня, не привлекая функций маршрутизации, что значительно ускоряет его обработку. Однако функции маршрутизации не являются для них избыточными, поскольку и на эти коммутаторы могут поступать первичные пакеты (непосредственно от рабочих станций), для которых необходимо выполнять фильтрацию и подстановку МАС-адресов.

Это описание носит схематический характер и не раскрывает способов решения возникающих при этом многочисленных проблем, например, проблемы построения таблицы соответствия IP-адресов и МАС-адресов

Примерами коммутаторов третьего уровня, работающих по этой схеме, являются коммутаторы SmartSwitch компании Cabletron. Компания Cabletron реализовала в них свой протокол ускоренной маршрутизации SecureFast Virtual Network, SFVN.

Для организации непосредственного взаимодействия рабочих станций без промежуточного маршрутизатора необходимо сконфигурировать каждую из них так, чтобы она считала собственный интерфейс маршрутизатором по умолчанию. При такой конфигурации станция пытается самостоятельно отправить любой пакет конечному узлу, даже если этот узел находится в другой сети. Так как в общем случае (см. рисунок 10) станции неизвестен МАС-адрес узла назначения, то она генерирует соответствующий ARP-запрос, который перехватывает коммутатор, поддерживающий протокол SFVN. В сети предполагается наличие сервера SFVN Server, являющегося полноценным маршрутизатором и поддерживающего общую ARP-таблицу всех узлов SFVN-сети. Сервер возвращает коммутатору МАС-адрес узла назначения, а коммутатор, в свою очередь, передает его исходной станции. Одновременно сервер SFVN передает коммутаторам сети инструкции о разрешении прохождения пакета с МАС-адресом узла назначения через границы виртуальных сетей. Затем исходная станция передает пакет в кадре, содержащем МАС-адрес узла назначения. Этот кадр проходит через коммутаторы, не вызывая обращения к их блокам маршрутизации. Отличие протокола SFVN компании Cabletron от - описанной выше общей схемы в том, что для нахождения МАС-адреса по IP-адресу в сети используется выделенный сервер.

Протокол Fast IP компании 3Com является еще одним примером реализации подхода с отображением IP-адреса на МАС-адрес. В этом протоколе основными действующими лицами являются сетевые адаптеры (что не удивительно, так как компания 3Com является признанным лидером в производстве сетевых адаптеров Ethernet) С одной стороны, такой подход требует изменения программного обеспечения драйверов сетевых адаптеров, и это минус Но зато не требуется изменять все остальное сетевое оборудование.

При необходимости передать пакет узлу назначения другой сети, исходный узел в соответствии с технологией Fast IP должен передать запрос по протоколу NHRP (Next Hop Routing Protocol) маршрутизатору сети. Маршрутизатор переправляет этот запрос узлу назначения, как обычный пакет Узел назначения, который также поддерживает Fast IP и NHRP, получив запрос, отвечает кадром, отсылаемым уже не маршрутизатору, а непосредственно узлу-источнику (по его МАС-адресу, содержащемуся в NHRP-запросе). После этого обмен идет на канальном уровне на основе известных МАС-адресов. Таким образом, снова маршрутизировался только первый пакет потока (как на рисунке 9 кратковременный поток), а все остальные коммутировались (как на рисунке 9 долговременный поток).

Еще один тип коммутаторов третьего уровня — это коммутаторы, работающие с протоколами локальных сетей типа Ethernet и FDDI. Эти коммутаторы выполняют функции маршрутизации не так, как классические маршрутизаторы. Они маршрутизируют не отдельные пакеты, а потоки пакетов.

Поток — это последовательность пакетов, имеющих некоторые общие свойства. По меньшей мере, у них должны совпадать адрес отправителя и адрес получателя, и тогда их можно отправлять по одному и тому же маршруту. Если классический способ маршрутизации использовать только для первого пакета потока, а все остальные обрабатывать на основании опыта первого (или нескольких первых) пакетов, то можно значительно ускорить маршрутизацию всего потока.

Рассмотрим этот подход на примере технологии NetFlow компании Cisco, реализованной в ее маршрутизаторах и коммутаторах. Для каждого пакета, поступающего на порт маршрутизатора, вычисляется хэш-функция от IP-адресов источника, назначения, портов UDP или TCP и поля TOS, характеризующего требуемое качество обслуживания. Во всех маршрутизаторах, поддерживающих данную технологию, через которые проходит данный пакет, в кэш-памяти портов запоминается соответствие значения хэш-функции и адресной информации, необходимой для быстрой передачи пакета следующему маршрутизатору. Таким образом, образуется квазивиртуальный канал (см. Рисунок 11), который позволяет быстро передавать по сети маршрутизаторов все последующие пакеты этого потока. При этом ускорение достигается за счет упрощения процедуры обработки пакета маршрутизатором - не просматриваются таблицы маршрутизации, не выполняются ARP-запросы.

Этот прием может использоваться в маршрутизаторах, вообще не поддерживающих коммутацию, а может быть перенесен в коммутаторы. В этом случае такие коммутаторы тоже называют коммутаторами третьего уровня. Примеров маршрутизаторов, использующих данный подход, являются маршрутизаторы Cisco 7500, а коммутаторов третьего уровня — коммутаторы Catalyst 5000 и 5500. Коммутаторы Catalyst выполняют усеченные функции описанной схемы, они не могут обрабатывать первые пакеты потоков и создавать новые записи о хэш-функциях и адресной информации потоков. Они просто получают данную информацию от маршрутизаторов 7500 и обрабатывают пакеты уже распознанных маршрутизаторами потоков.

Выше был рассмотрен способ ускоренной маршрутизации, основанный на концепции потока. Его сущность заключается в создании квазивиртуальных каналов в сетях, которые не поддерживают виртуальные каналы в обычном понимании этого термина, то есть сетях Ethernet, FDDI, Token Ring и т п. Следует отличать этот способ от способа ускоренной работы маршрутизаторов в сетях, поддерживающих технологию виртуальных каналов — АТМ, frame relay, X 25. В таких сетях создание виртуального канала является штатным режимом работы сетевых устройств. Виртуальные каналы создаются между двумя конечными точками, причем для потоков данных, требующих разного качества обслуживания (например, для данных разных приложений) может создаваться отдельный виртуальный канал. Хотя время создания виртуального канала существенно превышает время маршрутизации одного пакета, выигрыш достигается за счет последующей быстрой передачи потока данных по виртуальному каналу. Но в таких сетях возникает другая проблема — неэффективная передача коротких потоков, то есть потоков, состоящих из небольшого количества пакетов (классический пример — пакеты протокола DNS).

Накладные расходы, связанные с созданием виртуального канала, приходящиеся на один пакет, снижаются при передаче объемных потоков данных. Однако они становятся неприемлемо высокими при передаче коротких потоков. Для того чтобы эффективно передавать короткие потоки, предлагается следующий вариант, при передаче нескольких первых пакетов выполняется обычная маршрутизация. Затем, после того как распознается устойчивый поток, для него строится виртуальный канал, и дальнейшая передача данных происходит с высокой скоростью по этому виртуальному каналу. Таким образом, для коротких потоков виртуальный канал вообще не создается, что и повышает эффективность передачи.

По такой схеме работает ставшая уже классической технология IP Switching компании Ipsilon. Для того чтобы сети коммутаторов АТМ передавали бы пакеты коротких потоков без установления виртуального канала, компания Ipsilon предложила встроить во все коммутаторы АТМ блоки IP-маршрутизации (рисунок 12), строящие обычные таблицы маршрутизации по обычным протоколам RIP и OSPF.

Компания Cisco Systems выдвинула в качестве альтернативы технологии IP Switching свою собственную технологию Tag Switching, но она не стала стандартной. В настоящее время IETF работает над стандартным протоколом обмена метками MPLS (Multi-Protocol Label Switching), который обобщает предложение компаний Ipsilon и Cisco, а также вносит некоторые новые детали и механизмы. Этот протокол ориентирован на поддержку качества обслуживания для виртуальных каналов, образованных метками.

Коммутация четвертого уровня

Свойства четвертого или транспортного уровня модели OSI следующие: транспортный уровень обеспечивает услуги по транспортировке данных. В частности, заботой транспортного уровня является решение таких вопросов, как выполнение надежной транспортировки данных через объединенную сеть. Предоставляя надежные услуги, транспортный уровень обеспечивает механизмы для установки, поддержания и упорядоченного завершения действия виртуальных каналов, систем обнаружения и устранения неисправностей транспортировки и управления информационным потоком (с целью предотвращения переполнения данными из другой системы).

Некоторые производители заявляют, что их системы могут работать на втором, третьем и даже четвертом уровнях. Однако рассмотрение описания стека TCP/IP (рисунок 1), а также структуры пакетов IP и TCP (рисунки 2, 3), показывает, что коммутация четвертого уровня является фикцией, так как все относящиеся к коммутации функции осуществляются на уровне не выше третьего. А именно, термин коммутация четвертого уровня с точки зрения описания стека TCP/IP противоречий не имеет, за исключением того, что при коммутации должны указываться адреса компьютера (маршрутизатора) источника и компьютера (маршрутизатора) получателя. Пакеты TCP имеют поля локальный порт отправителя и локальный порт получателя (рисунок 3), несущие смысл точек входа в приложение (в программу), например Telnet с одной стороны, и точки входа (в данном контексте инкапсуляции) в уровень IP. Кроме того, в стеке TCP/IP именно уровень TCP занимается формированием пакетов из потока данных идущих от приложения. Пакеты IP (рисунок 2) имеют поля адреса компьютера (маршрутизатора) источника и компьютера (маршрутизатора) получателя и следовательно могут наряду с MAC адресами использоваться для коммутации. Тем не менее, название прижилось, к тому же практика показывает, что способность системы анализировать информацию прикладного уровня может оказаться полезной — в частности для управления трафиком. Таким образом, термин "зависимый от приложения" более точно отражает функции так называемых коммутаторов четвертого уровня.

Тематики

EN

Англо-русский словарь нормативно-технической терминологии > switching technology

-

9 generic object oriented substation event

- широковещательное объектно-ориентированное сообщение о событии на подстанции

GOOSE-сообщение

-

[Интент]

широковещательное объектно-ориентированное сообщение о событии на подстанции

Широковещательный высокоскоростной внеочередной отчет, содержащий статус каждого из входов, устройств пуска, элементов выхода и реле, реальных и виртуальных.

Примечание. Этот отчет выдается многократно последовательно, как правило, сразу после первого отчета с интервалами 2, 4, 8,…, 60000 мс. Значение задержки первого повторения является конфигурируемым. Такой отчет обеспечивает выдачу высокоскоростных сигналов отключения с высокой вероятностью доставки.

[ ГОСТ Р 54325-2011 (IEC/TS 61850-2:2003)]

общие объектно-ориентированные события на подстанции

-

[ ГОСТ Р МЭК 61850-7-2-2009]

GOOSE

Generic Object Oriented Substation Event (стандарт МЭК 61850-8-1)

Протокол передачи данных о событиях на подстанции.

Один из трех протоколов передачи данных, предлагаемых к использованию в МЭК 61850.

Фактически данный протокол служит для замены медных кабельных связей, предназначенных для передачи дискретных сигналов между устройствами.

[ Цифровые подстанции. Проблемы внедрения устройств РЗА]EN

generic object oriented substation event

on the occurrence of any change of state, an IED will multicast a high speed, binary object, Generic Object Oriented Substation Event (GOOSE) report by exception, typically containing the double command state of each of its status inputs, starters, output elements and relays, actual and virtual.

This report is re-issued sequentially, typically after the first report, again at intervals of 2, 4, 8…60000 ms. (The first repetition delay value is an open value it may be either shorter or longer).

A GOOSE report enables high speed trip signals to be issued with a high probability of delivery

[IEC 61850-2, ed. 1.0 (2003-08)]До недавнего времени для передачи дискретных сигналов между терминалами релейной защиты и автоматики (РЗА) использовались дискретные входы и выходные реле. Передача сигнала при этом осуществляется подачей оперативного напряжения посредством замыкания выходного реле одного терминала на дискретный вход другого терминала (далее такой способ передачи будем называть традиционным).

Такой способ передачи информации имеет следующие недостатки:- необходимо большое количество контрольных кабелей, проложенных между шкафами РЗА,

- терминалы РЗА должны иметь большое количество дискретных входов и выходных реле,

- количество передаваемых сигналов ограничивается определенным количеством дискретных входов и выходных реле,

- отсутствие контроля связи между терминалами РЗА,

- возможность ложного срабатывания дискретного входа при замыкании на землю в цепи передачи сигнала.

Информационные технологии уже давно предоставляли возможность для передачи информации между микропроцессорными терминалами по цифровой сети. Разработанный недавно стандарт МЭК 61850 предоставил такую возможность для передачи сигналов между терминалами РЗА.

Стандарт МЭК 61850 использует для передачи данных сеть Ethernet. Внутри стандарта МЭК 61850 предусмотрен такой механизм, как GOOSE-сообщения, которые и используются для передачи сообщений между терминалами РЗА.

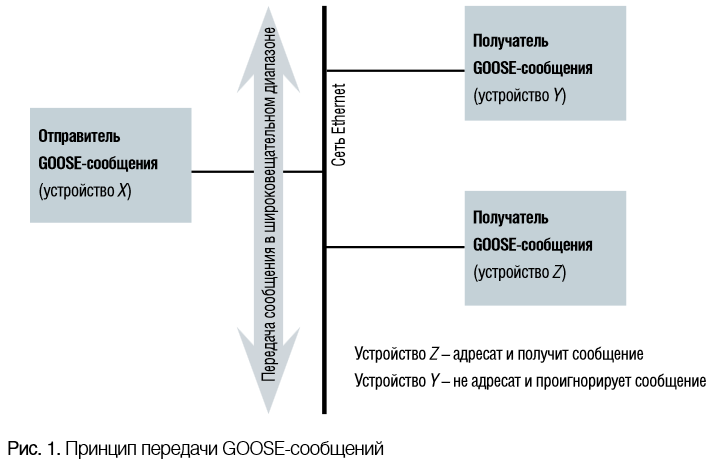

Принцип передачи GOOSE-сообщений показан на рис. 1.Устройство-отправитель передает по сети Ethernet информацию в широковещательном диапазоне.

В сообщении присутствует адрес отправителя и адреса, по которым осуществляется его передача, а также значение сигнала (например «0» или «1»).

Устройство-получатель получит сообщение, а все остальные устройства его проигнорируют.

Поскольку передача GOOSE-сообщений осуществляется в широковещательном диапазоне, т.е. нескольким адресатам, подтверждение факта получения адресатами сообщения отсутствует. По этой причине передача GOOSE-сообщений в установившемся режиме производится с определенной периодичностью.

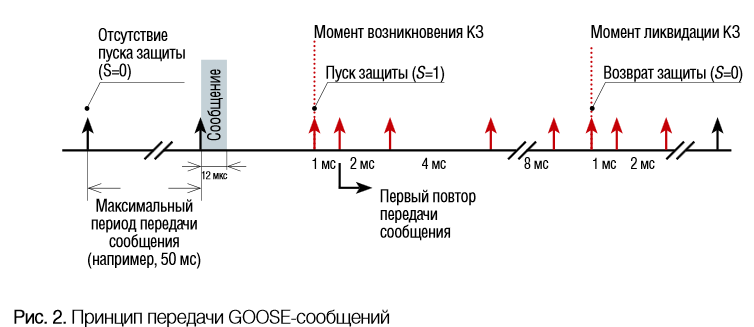

При наступлении нового события в системе (например, КЗ и, как следствие, пуска измерительных органов защиты) начинается спонтанная передача сообщения через увеличивающиеся интервалы времени (например, 1 мс, 2 мс, 4 мс и т.д.). Интервалы времени между передаваемыми сообщениями увеличиваются, пока не будет достигнуто предельное значение, определяемое пользователем (например, 50 мс). Далее, до момента наступления нового события в системе, передача будет осуществляется именно с таким периодом. Указанное проиллюстрировано на рис. 2.Технология повторной передачи не только гарантирует получение адресатом сообщения, но также обеспечивает контроль исправности линии связи и устройств – любые неисправности будут обнаружены по истечении максимального периода передачи GOOSE-сообщений (с точки зрения эксплуатации практически мгновенно). В случае передачи сигналов традиционным образом неисправность выявляется либо в процессе плановой проверки устройств, либо в случае неправильной работы системы РЗА.

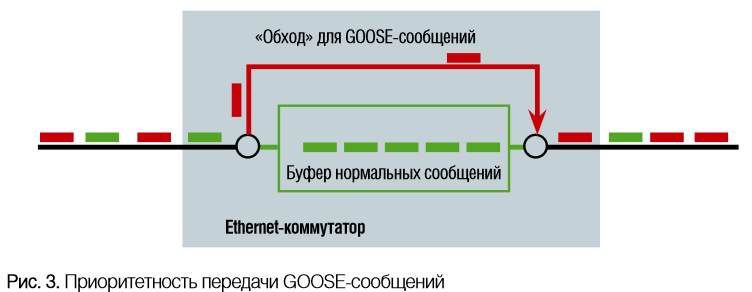

Еще одной особенностью передачи GOOSE-сообщений является использование функций установки приоритетности передачи телеграмм (priority tagging) стандарта Ethernet IEEE 802.3u, которые не используются в других протоколах, в том числе уровня TCP/IP. То есть GOOSE-сообщения идут в обход «нормальных» телеграмм с более высоким приоритетом (см. рис. 3).

Однако стандарт МЭК 61850 декларирует передачу не только дискретной информации между терминалами РЗА, но и аналоговой. Это означает, что в будущем будет иметься возможность передачи аналоговой информации от ТТ и ТН по цифровым каналам связи. На данный момент готовых решений по передаче аналоговой информации для целей РЗА (в рамках стандарта МЭК 61850) ни один из производителей не предоставляет.

Для того чтобы использовать GOOSE-сообщения для передачи дискретных сигналов между терминалами РЗА необходима достаточная надежность и быстродействие передачи GOOSE-сообщений. Надежность передачи GOOSE-сообщений обеспечивается следующим:- Протокол МЭК 61850 использует Ethernet-сеть, за счет этого выход из строя верхнего уровня АСУ ТП и любого из устройств РЗА не отражается на передаче GOOSE-сообщений оставшихся в работе устройств,

- Терминалы РЗА имеют два независимых Ethernet-порта, при выходе одного из них из строя второй его полностью заменяет,

- Сетевые коммутаторы, к которым подключаются устройства РЗА, соединяются в два независимых «кольца»,

- Разные порты одного терминала РЗА подключаются к разным сетевым коммутаторам, подключенным к разным «кольцам»,

- Каждый сетевой коммутатор имеет дублированное питание от разных источников,

- Во всех устройствах РЗА осуществляется постоянный контроль возможности прохождения каждого сигнала. Это позволяет автоматически определить не только отказы цифровой связи, но и ошибки параметрирования терминалов.

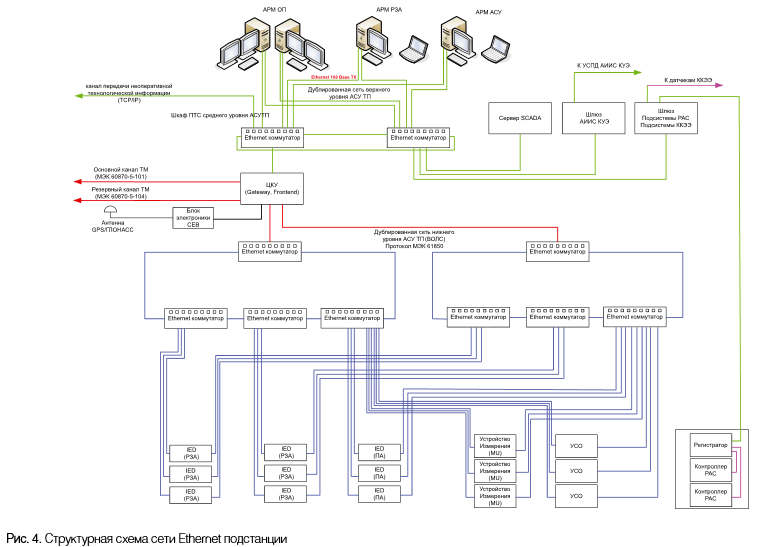

На рис. 4 изображен пример структурной схемы сети Ethernet (100 Мбит/c) подстанции. Отказ в передаче GOOSE-сообщения от одного устройства защиты другому возможен в результате совпадения как минимум двух событий. Например, одновременный отказ двух коммутаторов, к которым подключено одно устройство или одновременный отказ обоих портов одного устройства. Могут быть и более сложные отказы, связанные с одновременным наложением большего количества событий. Таким образом, единичные отказы оборудования не могут привести к отказу передачи GOOSEсообщений. Дополнительно увеличивает надежность то обстоятельство, что даже в случае отказа в передаче GOOSE-сообщения, устройство, принимающее сигнал, выдаст сигнал неисправности, и персонал примет необходимые меры для ее устранения.

Быстродействие.

В соответствии с требованиями стандарта МЭК 61850 передача GOOSE-сообщений должна осуществляться со временем не более 4 мс (для сообщений, требующих быстрой передачи, например, для передачи сигналов срабатывания защит, пусков АПВ и УРОВ и т.п.). Вообще говоря, время передачи зависит от топологии сети, количества устройств в ней, загрузки сети и загрузки вычислительных ресурсов терминалов РЗА, версии операционной системы терминала, коммуникационного модуля, типа центрального процессора терминала, количества коммутаторов и некоторых других аспектов. Поэтому время передачи GOOSE-сообщений должно быть подтверждено опытом эксплуатации.

Используя для передачи дискретных сигналов GOOSE-сообщения необходимо обращать внимание на то обстоятельство, что при использовании аппаратуры некоторых производителей, в случае отказа линии связи, значение передаваемого сигнала может оставаться таким, каким оно было получено в момент приема последнего сообщения.

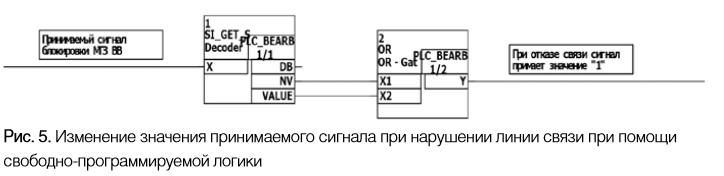

Однако при отказе связи бывают случаи, когда сигнал должен принимать определенное значение. Например, значение сигнала блокировки МТЗ ввода 6–10 кВ в логике ЛЗШ при отказе связи целесообразно установить в значение «1», чтобы при КЗ на отходящем присоединении не произошло ложного отключения ввода. Так, к примеру, при проектировании терминалов фирмы Siemens изменить значение сигнала при отказе связи возможно с помощью свободно-программируемой CFCлогики (см. рис. 5).К CFC-блоку SI_GET_STATUS подводится принимаемый сигнал, на выходе блока мы можем получить значение сигнала «Value» и его статус «NV». Если в течение определенного времени не поступит сообщение со значением сигнала, статус сигнала «NV» примет значение «1». Далее статус сигнала и значение сигнала подводятся к элементу «ИЛИ», на выходе которого будет получено значение сигнала при исправности линии связи или «1» при нарушении исправности линии связи. Изменив логику, можно установить значение сигнала равным «0» при обрыве связи.

Использование GOOSE-сообщений предъявляет специальные требования к наладке и эксплуатации устройств РЗА. Во многом процесс наладки становится проще, однако при выводе устройства из работы необходимо следить не только за выводом традиционных цепей, но и не забывать отключать передачу GOOSE-сообщений.

При изменении параметрирования одного устройства РЗА необходимо производить загрузку файла параметров во все устройства, с которыми оно было связано.

В нашей стране имеется опыт внедрения и эксплуатации систем РЗА с передачей дискретных сигналов с использованием GOOSE-сообщений. На первых объектах GOOSE-сообщения использовались ограниченно (ПС 500 кВ «Алюминиевая»).

На ПС 500 кВ «Воронежская» GOOSEсообщения использовались для передачи сигналов пуска УРОВ, пуска АПВ, запрета АПВ, действия УРОВ на отключение смежного элемента, положения коммутационных аппаратов, наличия/отсутствия напряжения, сигналы ЛЗШ, АВР и т.п. Кроме того, на ОРУ 500 кВ и 110 кВ ПС «Воронежская» были установлены полевые терминалы, в которые собиралась информация с коммутационного оборудования и другая дискретная информация с ОРУ (рис. 6). Далее информация с помощью GOOSE-сообщений передавалась в терминалы РЗА, установленные в ОПУ подстанции (рис. 7, 8).

GOOSE-сообщения также были использованы при проектировании уже введенных в эксплуатацию ПС 500 кВ «Бескудниково», ПС 750 кВ «Белый Раст», ПС 330кВ «Княжегубская», ПС 220 кВ «Образцово», ПС 330 кВ «Ржевская». Эта технология применяется и при проектировании строящихся и модернизируемых подстанций ПС 500 кВ «Чагино», ПС 330кВ «Восточная», ПС 330 кВ «Южная», ПС 330 кВ «Центральная», ПС

330 кВ «Завод Ильич» и многих других.

Основные преимущества использования GOOSE-сообщений:- позволяет снизить количество кабелей вторичной коммутации на ПС;

- обеспечивает лучшую помехозащищенность канала связи;

- позволяет снизить время монтажных и пусконаладочных работ;

- исключает проблему излишнего срабатывания дискретных входов терминалов из-за замыканий на землю в цепях оперативного постоянного тока;

- убирает зависимость количества передаваемых сигналов от количества дискретных входов и выходных реле терминалов;

- обеспечивает возможность реконструкции и изменения связей между устройствами РЗА без прокладки дополнительных кабельных связей и повторного монтажа в шкафах;

- позволяет использовать МП терминалы РЗА с меньшим количеством входов и выходов (уменьшение габаритов и стоимости устройства);

- позволяет контролировать возможность прохождения сигнала (увеличивается надежность).

Безусловно, для окончательных выводов должен появиться достаточный опыт эксплуатации. В настоящее время большинство производителей устройств РЗА заявили о возможности использования GOOSEсообщений. Стандарт МЭК 61850 определяет передачу GOOSE-сообщений между терминалами разных производителей. Использование GOOSE-сообщений для передачи дискретных сигналов – это качественный скачок в развитии систем РЗА. С развитием стандарта МЭК 61850, переходом на Ethernet 1 Гбит/сек, с появлением новых цифровых ТТ и ТН, новых выключателей с возможностью подключения их блока управления к шине процесса МЭК 61850, эффективность использования GOOSE-сообщений намного увеличится. Облик будущих подстанций представляется с минимальным количеством контрольных кабелей, с передачей всех сообщений между устройствами РЗА, ТТ, ТН, коммутационными аппаратами через цифровую сеть. Устройства РЗА будут иметь минимальное количество выходных реле и дискретных входов

[ http://romvchvlcomm.pbworks.com/f/goosepaper1.pdf]

В стандарте определены два способа передачи данных напрямую между устройствами: GOOSE и GSSE. Это тоже пример наличия двух способов для реализации одной функции. GOOSE - более новый способ передачи сообщений, разработан специально для МЭК 61850. Способ передачи сообщений GSSE ранее присутствовал в стандарте UCA 2.0, являющимся одним из предшественников МЭК 61850. По сравнению с GSSE, GOOSE имеет более простой формат (Ethernet против стека OSI протоколов) и возможность передачи различных типов данных. Вероятно, способ GSSE включили в МЭК 61850 для того, чтобы производители, имеющие в своих устройствах протокол UCA 2.0, могли сразу декларировать соответствие МЭК 61850. В настоящее время все производители используют только GOOSE для передачи сообщений между устройствами.

Для выбора списка передаваемых данных в GOOSE, как и в отчѐтах, используются наборы данных. Однако тут требования уже другие. Время обработки GOOSE-сообщений должно быть минимальным, поэтому логично передавать наиболее простые типы данных. Обычно передаѐтся само значение сигнала и в некоторых случаях добавляется поле качества. Метка времени обычно включается в набор данных.

...

В устройствах серии БЭ2704 в передаваемых GOOSE-сообщениях содержатся данные типа boolean. Приниматься могут данные типа boolean, dbpos, integer.

Устоявшаяся тенденция существует только для передачи дискретной информации. Аналоговые данные пока передают немногие производители, и поэтому устоявшаяся тенденция в передаче аналоговой информации в данный момент отсутствует.

[ Источник]

Тематики

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > generic object oriented substation event

-

10 GOOSE

- широковещательное объектно-ориентированное сообщение о событии на подстанции

GOOSE-сообщение

-

[Интент]

широковещательное объектно-ориентированное сообщение о событии на подстанции

Широковещательный высокоскоростной внеочередной отчет, содержащий статус каждого из входов, устройств пуска, элементов выхода и реле, реальных и виртуальных.

Примечание. Этот отчет выдается многократно последовательно, как правило, сразу после первого отчета с интервалами 2, 4, 8,…, 60000 мс. Значение задержки первого повторения является конфигурируемым. Такой отчет обеспечивает выдачу высокоскоростных сигналов отключения с высокой вероятностью доставки.

[ ГОСТ Р 54325-2011 (IEC/TS 61850-2:2003)]

общие объектно-ориентированные события на подстанции

-

[ ГОСТ Р МЭК 61850-7-2-2009]

GOOSE

Generic Object Oriented Substation Event (стандарт МЭК 61850-8-1)

Протокол передачи данных о событиях на подстанции.

Один из трех протоколов передачи данных, предлагаемых к использованию в МЭК 61850.

Фактически данный протокол служит для замены медных кабельных связей, предназначенных для передачи дискретных сигналов между устройствами.

[ Цифровые подстанции. Проблемы внедрения устройств РЗА]EN

generic object oriented substation event

on the occurrence of any change of state, an IED will multicast a high speed, binary object, Generic Object Oriented Substation Event (GOOSE) report by exception, typically containing the double command state of each of its status inputs, starters, output elements and relays, actual and virtual.

This report is re-issued sequentially, typically after the first report, again at intervals of 2, 4, 8…60000 ms. (The first repetition delay value is an open value it may be either shorter or longer).

A GOOSE report enables high speed trip signals to be issued with a high probability of delivery

[IEC 61850-2, ed. 1.0 (2003-08)]До недавнего времени для передачи дискретных сигналов между терминалами релейной защиты и автоматики (РЗА) использовались дискретные входы и выходные реле. Передача сигнала при этом осуществляется подачей оперативного напряжения посредством замыкания выходного реле одного терминала на дискретный вход другого терминала (далее такой способ передачи будем называть традиционным).

Такой способ передачи информации имеет следующие недостатки:- необходимо большое количество контрольных кабелей, проложенных между шкафами РЗА,

- терминалы РЗА должны иметь большое количество дискретных входов и выходных реле,

- количество передаваемых сигналов ограничивается определенным количеством дискретных входов и выходных реле,

- отсутствие контроля связи между терминалами РЗА,

- возможность ложного срабатывания дискретного входа при замыкании на землю в цепи передачи сигнала.

Информационные технологии уже давно предоставляли возможность для передачи информации между микропроцессорными терминалами по цифровой сети. Разработанный недавно стандарт МЭК 61850 предоставил такую возможность для передачи сигналов между терминалами РЗА.

Стандарт МЭК 61850 использует для передачи данных сеть Ethernet. Внутри стандарта МЭК 61850 предусмотрен такой механизм, как GOOSE-сообщения, которые и используются для передачи сообщений между терминалами РЗА.

Принцип передачи GOOSE-сообщений показан на рис. 1.Устройство-отправитель передает по сети Ethernet информацию в широковещательном диапазоне.

В сообщении присутствует адрес отправителя и адреса, по которым осуществляется его передача, а также значение сигнала (например «0» или «1»).

Устройство-получатель получит сообщение, а все остальные устройства его проигнорируют.

Поскольку передача GOOSE-сообщений осуществляется в широковещательном диапазоне, т.е. нескольким адресатам, подтверждение факта получения адресатами сообщения отсутствует. По этой причине передача GOOSE-сообщений в установившемся режиме производится с определенной периодичностью.

При наступлении нового события в системе (например, КЗ и, как следствие, пуска измерительных органов защиты) начинается спонтанная передача сообщения через увеличивающиеся интервалы времени (например, 1 мс, 2 мс, 4 мс и т.д.). Интервалы времени между передаваемыми сообщениями увеличиваются, пока не будет достигнуто предельное значение, определяемое пользователем (например, 50 мс). Далее, до момента наступления нового события в системе, передача будет осуществляется именно с таким периодом. Указанное проиллюстрировано на рис. 2.Технология повторной передачи не только гарантирует получение адресатом сообщения, но также обеспечивает контроль исправности линии связи и устройств – любые неисправности будут обнаружены по истечении максимального периода передачи GOOSE-сообщений (с точки зрения эксплуатации практически мгновенно). В случае передачи сигналов традиционным образом неисправность выявляется либо в процессе плановой проверки устройств, либо в случае неправильной работы системы РЗА.

Еще одной особенностью передачи GOOSE-сообщений является использование функций установки приоритетности передачи телеграмм (priority tagging) стандарта Ethernet IEEE 802.3u, которые не используются в других протоколах, в том числе уровня TCP/IP. То есть GOOSE-сообщения идут в обход «нормальных» телеграмм с более высоким приоритетом (см. рис. 3).

Однако стандарт МЭК 61850 декларирует передачу не только дискретной информации между терминалами РЗА, но и аналоговой. Это означает, что в будущем будет иметься возможность передачи аналоговой информации от ТТ и ТН по цифровым каналам связи. На данный момент готовых решений по передаче аналоговой информации для целей РЗА (в рамках стандарта МЭК 61850) ни один из производителей не предоставляет.

Для того чтобы использовать GOOSE-сообщения для передачи дискретных сигналов между терминалами РЗА необходима достаточная надежность и быстродействие передачи GOOSE-сообщений. Надежность передачи GOOSE-сообщений обеспечивается следующим:- Протокол МЭК 61850 использует Ethernet-сеть, за счет этого выход из строя верхнего уровня АСУ ТП и любого из устройств РЗА не отражается на передаче GOOSE-сообщений оставшихся в работе устройств,

- Терминалы РЗА имеют два независимых Ethernet-порта, при выходе одного из них из строя второй его полностью заменяет,

- Сетевые коммутаторы, к которым подключаются устройства РЗА, соединяются в два независимых «кольца»,

- Разные порты одного терминала РЗА подключаются к разным сетевым коммутаторам, подключенным к разным «кольцам»,

- Каждый сетевой коммутатор имеет дублированное питание от разных источников,

- Во всех устройствах РЗА осуществляется постоянный контроль возможности прохождения каждого сигнала. Это позволяет автоматически определить не только отказы цифровой связи, но и ошибки параметрирования терминалов.

На рис. 4 изображен пример структурной схемы сети Ethernet (100 Мбит/c) подстанции. Отказ в передаче GOOSE-сообщения от одного устройства защиты другому возможен в результате совпадения как минимум двух событий. Например, одновременный отказ двух коммутаторов, к которым подключено одно устройство или одновременный отказ обоих портов одного устройства. Могут быть и более сложные отказы, связанные с одновременным наложением большего количества событий. Таким образом, единичные отказы оборудования не могут привести к отказу передачи GOOSEсообщений. Дополнительно увеличивает надежность то обстоятельство, что даже в случае отказа в передаче GOOSE-сообщения, устройство, принимающее сигнал, выдаст сигнал неисправности, и персонал примет необходимые меры для ее устранения.

Быстродействие.

В соответствии с требованиями стандарта МЭК 61850 передача GOOSE-сообщений должна осуществляться со временем не более 4 мс (для сообщений, требующих быстрой передачи, например, для передачи сигналов срабатывания защит, пусков АПВ и УРОВ и т.п.). Вообще говоря, время передачи зависит от топологии сети, количества устройств в ней, загрузки сети и загрузки вычислительных ресурсов терминалов РЗА, версии операционной системы терминала, коммуникационного модуля, типа центрального процессора терминала, количества коммутаторов и некоторых других аспектов. Поэтому время передачи GOOSE-сообщений должно быть подтверждено опытом эксплуатации.

Используя для передачи дискретных сигналов GOOSE-сообщения необходимо обращать внимание на то обстоятельство, что при использовании аппаратуры некоторых производителей, в случае отказа линии связи, значение передаваемого сигнала может оставаться таким, каким оно было получено в момент приема последнего сообщения.

Однако при отказе связи бывают случаи, когда сигнал должен принимать определенное значение. Например, значение сигнала блокировки МТЗ ввода 6–10 кВ в логике ЛЗШ при отказе связи целесообразно установить в значение «1», чтобы при КЗ на отходящем присоединении не произошло ложного отключения ввода. Так, к примеру, при проектировании терминалов фирмы Siemens изменить значение сигнала при отказе связи возможно с помощью свободно-программируемой CFCлогики (см. рис. 5).К CFC-блоку SI_GET_STATUS подводится принимаемый сигнал, на выходе блока мы можем получить значение сигнала «Value» и его статус «NV». Если в течение определенного времени не поступит сообщение со значением сигнала, статус сигнала «NV» примет значение «1». Далее статус сигнала и значение сигнала подводятся к элементу «ИЛИ», на выходе которого будет получено значение сигнала при исправности линии связи или «1» при нарушении исправности линии связи. Изменив логику, можно установить значение сигнала равным «0» при обрыве связи.

Использование GOOSE-сообщений предъявляет специальные требования к наладке и эксплуатации устройств РЗА. Во многом процесс наладки становится проще, однако при выводе устройства из работы необходимо следить не только за выводом традиционных цепей, но и не забывать отключать передачу GOOSE-сообщений.

При изменении параметрирования одного устройства РЗА необходимо производить загрузку файла параметров во все устройства, с которыми оно было связано.

В нашей стране имеется опыт внедрения и эксплуатации систем РЗА с передачей дискретных сигналов с использованием GOOSE-сообщений. На первых объектах GOOSE-сообщения использовались ограниченно (ПС 500 кВ «Алюминиевая»).

На ПС 500 кВ «Воронежская» GOOSEсообщения использовались для передачи сигналов пуска УРОВ, пуска АПВ, запрета АПВ, действия УРОВ на отключение смежного элемента, положения коммутационных аппаратов, наличия/отсутствия напряжения, сигналы ЛЗШ, АВР и т.п. Кроме того, на ОРУ 500 кВ и 110 кВ ПС «Воронежская» были установлены полевые терминалы, в которые собиралась информация с коммутационного оборудования и другая дискретная информация с ОРУ (рис. 6). Далее информация с помощью GOOSE-сообщений передавалась в терминалы РЗА, установленные в ОПУ подстанции (рис. 7, 8).

GOOSE-сообщения также были использованы при проектировании уже введенных в эксплуатацию ПС 500 кВ «Бескудниково», ПС 750 кВ «Белый Раст», ПС 330кВ «Княжегубская», ПС 220 кВ «Образцово», ПС 330 кВ «Ржевская». Эта технология применяется и при проектировании строящихся и модернизируемых подстанций ПС 500 кВ «Чагино», ПС 330кВ «Восточная», ПС 330 кВ «Южная», ПС 330 кВ «Центральная», ПС

330 кВ «Завод Ильич» и многих других.

Основные преимущества использования GOOSE-сообщений:- позволяет снизить количество кабелей вторичной коммутации на ПС;

- обеспечивает лучшую помехозащищенность канала связи;

- позволяет снизить время монтажных и пусконаладочных работ;

- исключает проблему излишнего срабатывания дискретных входов терминалов из-за замыканий на землю в цепях оперативного постоянного тока;

- убирает зависимость количества передаваемых сигналов от количества дискретных входов и выходных реле терминалов;

- обеспечивает возможность реконструкции и изменения связей между устройствами РЗА без прокладки дополнительных кабельных связей и повторного монтажа в шкафах;

- позволяет использовать МП терминалы РЗА с меньшим количеством входов и выходов (уменьшение габаритов и стоимости устройства);

- позволяет контролировать возможность прохождения сигнала (увеличивается надежность).

Безусловно, для окончательных выводов должен появиться достаточный опыт эксплуатации. В настоящее время большинство производителей устройств РЗА заявили о возможности использования GOOSEсообщений. Стандарт МЭК 61850 определяет передачу GOOSE-сообщений между терминалами разных производителей. Использование GOOSE-сообщений для передачи дискретных сигналов – это качественный скачок в развитии систем РЗА. С развитием стандарта МЭК 61850, переходом на Ethernet 1 Гбит/сек, с появлением новых цифровых ТТ и ТН, новых выключателей с возможностью подключения их блока управления к шине процесса МЭК 61850, эффективность использования GOOSE-сообщений намного увеличится. Облик будущих подстанций представляется с минимальным количеством контрольных кабелей, с передачей всех сообщений между устройствами РЗА, ТТ, ТН, коммутационными аппаратами через цифровую сеть. Устройства РЗА будут иметь минимальное количество выходных реле и дискретных входов

[ http://romvchvlcomm.pbworks.com/f/goosepaper1.pdf]

В стандарте определены два способа передачи данных напрямую между устройствами: GOOSE и GSSE. Это тоже пример наличия двух способов для реализации одной функции. GOOSE - более новый способ передачи сообщений, разработан специально для МЭК 61850. Способ передачи сообщений GSSE ранее присутствовал в стандарте UCA 2.0, являющимся одним из предшественников МЭК 61850. По сравнению с GSSE, GOOSE имеет более простой формат (Ethernet против стека OSI протоколов) и возможность передачи различных типов данных. Вероятно, способ GSSE включили в МЭК 61850 для того, чтобы производители, имеющие в своих устройствах протокол UCA 2.0, могли сразу декларировать соответствие МЭК 61850. В настоящее время все производители используют только GOOSE для передачи сообщений между устройствами.

Для выбора списка передаваемых данных в GOOSE, как и в отчѐтах, используются наборы данных. Однако тут требования уже другие. Время обработки GOOSE-сообщений должно быть минимальным, поэтому логично передавать наиболее простые типы данных. Обычно передаѐтся само значение сигнала и в некоторых случаях добавляется поле качества. Метка времени обычно включается в набор данных.

...

В устройствах серии БЭ2704 в передаваемых GOOSE-сообщениях содержатся данные типа boolean. Приниматься могут данные типа boolean, dbpos, integer.

Устоявшаяся тенденция существует только для передачи дискретной информации. Аналоговые данные пока передают немногие производители, и поэтому устоявшаяся тенденция в передаче аналоговой информации в данный момент отсутствует.

[ Источник]

Тематики

Синонимы

EN

Англо-русский словарь нормативно-технической терминологии > GOOSE

-

11 category

- категория витой пары

- категория (Сочи 2014)

- категория (в информационных технологиях)

- категория (в безопасности)

- категория

категория

1. В общем случае группа объектов, объединенных по каким-либо классификационным признакам.

[Л.М. Невдяев. Телекоммуникационные технологии. Англо-русский толковый словарь-справочник. Под редакцией Ю.М. Горностаева. Москва, 2002]Тематики

- электросвязь, основные понятия

EN

категория

Группа аккредитованных лиц, объединенных по принципу схожести их функций на Играх, которым предоставляются одинаковые привилегии, включая право прохода на объекты Игр.

[Департамент лингвистических услуг Оргкомитета «Сочи 2014». Глоссарий терминов]EN

category

Group of accredited people based on the similarity of their Games roles, and therefore allocated similar access and other privileges.

[Департамент лингвистических услуг Оргкомитета «Сочи 2014». Глоссарий терминов]Тематики

EN

категория

Классификация элементов системы управления, связанных с обеспечением безопасности, по их устойчивости к неисправностям и последующему поведению при неисправном состоянии, достигаемая структурным построением указанных элементов и (или) определяемая их надежностью.

[ГОСТ ЕН 1070-2003]

[ ГОСТ Р ИСО 13849-1-2003]Тематики

EN

DE

FR

категория

Именованная группа объектов, имеющих что-то общее. Категории используются для объединения похожих объектов. Например, типы затрат используются для группировки однотипных затрат, категории инцидентов – однотипных инцидентов, типы КЕ – однотипных конфигурационных единиц.

[Словарь терминов ITIL версия 1.0, 29 июля 2011 г.]EN

category

A named group of things that have something in common. Categories are used to group similar things together. For example, cost types are used to group similar types of cost. Incident categories are used to group similar types of incident, while CI types are used to group similar types of configuration item.

[Словарь терминов ITIL версия 1.0, 29 июля 2011 г.]Тематики

EN

категория витой пары

-

[Интент]

категория

Стандарт Е1АД1А 568А, в котором произведена классификация витых пар в зависимости от используемого частотного диапазона (табл. С-1).

[Л.М. Невдяев. Телекоммуникационные технологии. Англо-русский толковый словарь-справочник. Под редакцией Ю.М. Горностаева. Москва, 2002]

категория

Ранжирование пассивных элементов в зависимости от предельной частоты, на которой обеспечиваются работа пассивного элемента в составе кабельной линии и ранжирование кабельных линий, согласно североамериканскому стандарту, в зависимости от полосы пропускания кабельной линии.

[ http://www.lanmaster.ru/SKS/DOKUMENT/568b.htm]Существует несколько категорий витой пары, которые нумеруются от CAT1 до CAT7:

- CAT1 (полоса частот 0,1 МГц) — телефонный кабель, всего одна пара (в России применяется кабель и вообще без скруток — «лапша» — у нее характеристики не хуже, но больше влияние помех). В США использовался ранее, только в «скрученном» виде. Используется только для передачи голоса или данных при помощи модема.

- CAT2 (полоса частот 1 МГц) — старый тип кабеля, 2 пары проводников, поддерживал передачу данных на скоростях до 4 Мбит/с, использовался в сетях Token ring и Arcnet. Сейчас иногда встречается в телефонных сетях.

- CAT3 (полоса частот 16 МГц) — 4-парный кабель, используется при построении телефонных и локальных сетей 10BASE-T и token ring, поддерживает скорость передачи данных до 10 Мбит/с или 100 Мбит/с по технологии 100BASE-T4 на расстоянии не дальше 100 метров. В отличие от предыдущих двух, отвечает требованиям стандарта IEEE 802.3.

- CAT4 (полоса частот 20 МГц) — кабель состоит из 4 скрученных пар, использовался в сетях token ring, 10BASE-T, 100BASE-T4, скорость передачи данных не превышает 16 Мбит/с по одной паре, сейчас не используется.

- CAT5 (полоса частот 100 МГц) — 4-парный кабель, использовался при построении локальных сетей 100BASE-TX и для прокладки телефонных линий, поддерживает скорость передачи данных до 100 Мбит/с при использовании 2 пар.

- CAT5e (полоса частот 125 МГц) — 4-парный кабель, усовершенствованная категория 5. Скорость передач данных до 100 Мбит/с при использовании 2 пар и до 1000 Мбит/с при использовании 4 пар. Кабель категории 5e является самым распространённым и используется для построения компьютерных сетей. Иногда встречается двухпарный кабель категории 5e. Кабель обеспечивает скорость передач данных до 100 Мбит/с. Преимущества данного кабеля в более низкой себестоимости и меньшей толщине.

- CAT6 (полоса частот 250 МГц) — применяется в сетях Fast Ethernet и Gigabit Ethernet, состоит из 4 пар проводников и способен передавать данные на скорости до 1000 Мбит/с и до 10 гигабит на расстояние до 50 м. Добавлен в стандарт в июне 2002 года.

- CAT6a (полоса частот 500 МГц) — применяется в сетях Ethernet, состоит из 4 пар проводников и способен передавать данные на скорости до 10 Гбит/с и планируется использовать его для приложений, работающих на скорости до 40 Гбит/с.

- CAT7 — спецификация на данный тип кабеля утверждена только международным стандартом ISO 11801, скорость передачи данных до 10 Гбит/с, частота пропускаемого сигнала до 600—700 МГц. Кабель этой категории имеет общий экран и экраны вокруг каждой пары. Седьмая категория, строго говоря, не UTP, а S/FTP (Screened Fully Shielded Twisted Pair).

Кабель более высокой категории обычно содержит больше пар проводов и каждая пара имеет больше витков на единицу длины.

[ Источник]

Тематики

Синонимы

EN

1.3.1 категория (category): Совокупность ламп, имеющих одинаковые конструкцию (форму колбы, габаритные размеры, тип цоколя и тела накала), номинальное напряжение, номинальную мощность и исполнение колбы.

Примечания

1 В настоящем стандарте предполагают, что:

a) лампы прозрачные, матированные и с эквивалентным матированию покрытием имеют колбы одного и того же исполнения;

b) колбы ламп с белым и других цветов покрытиями, а также из молочного стекла относят к разным исполнениям.

2 Лампы, различающиеся только цоколями (например, Е27 и B22d), относят к лампам различных категорий, но одного и того же типа в соответствии с ГОСТ Р 52706.

Источник: ГОСТ Р 52712-2007: Требования безопасности для ламп накаливания. Часть 1. Лампы накаливания вольфрамовые для бытового и аналогичного общего освещения оригинал документа

3.37 категория (category): Какое-либо конкретное или абстрактное понятие в рассматриваемом домене.

Источник: ГОСТ Р 54136-2010: Системы промышленной автоматизации и интеграция. Руководство по применению стандартов, структура и словарь оригинал документа

Англо-русский словарь нормативно-технической терминологии > category

-

12 verification

- проверка (подлинности)

- долговременная маркировка

- верификация (штрихового кода)

- верификация (с точки зрения электробезопасности)

- верификация (проверка)

- верификация (доказательство правильности)

- верификация (в менеджменте качества)

- верификация

верификация

контроль

проверка

Установление соответствия принятой и переданной информации с помощью логических методов [http://www.rol.ru/files/dict/internet/#].

[ http://www.morepc.ru/dict/]

верификация

(ITIL Service Transition)

Деятельность, которая гарантирует, что новая или измененная ИТ- услуга, процесс, план или другой результат - полный, точный, надежный и соответствует своей спецификации проектирования.

См. тж. подтверждение; приёмка; подтверждение и тестирование услуг.

[Словарь терминов ITIL версия 1.0, 29 июля 2011 г.]EN

verification

(ITIL Service Transition)

An activity that ensures that a new or changed IT service, process, plan or other deliverable is complete, accurate, reliable and matches its design specification.

See also acceptance; validation; service validation and testing.

[Словарь терминов ITIL версия 1.0, 29 июля 2011 г.]Тематики

Синонимы

EN

верификация

Подтверждение посредством представления объективных свидетельств того, что установленные требования были выполнены.

Примечания

1. Термин "верифицирован" используют для обозначения соответствующего статуса.

2. Деятельность по подтверждению требования может включать в себя:

- осуществление альтернативных расчетов;

- сравнение спецификации на новый проект с аналогичной документацией на апробированный проект;

- проведение испытаний и демонстраций;

- анализ документов до их выпуска.

[ ГОСТ Р ИСО 9000-2008]Тематики

EN

верификация (доказательство правильности)

контроль

проверка

—

[Е.С.Алексеев, А.А.Мячев. Англо-русский толковый словарь по системотехнике ЭВМ. Москва 1993]Тематики

Синонимы

EN

верификация (проверка)

1. Процесс определения соответствия качества или характеристик продукта или услуги тому, что предписывается, предопределяется или требуется. Верификация тесно связана с обеспечением качества и контролем качества. верификация компьютерной системы computer system verification Процесс, имеющий целью обеспечить, чтобы данный этап в жизненном цикле системы удовлетворял требованиям, введенным на предыдущем этапе. верификация модели model verification Процесс, имеющий целью определить, правильно ли отображает данная вычислительная модель искомую концептуальную модель или математическую модель. Верификация системного кода system code verification Анализ кодирования источника на предмет его соответствия описанию в документации системного кода. 2. Подтверждение на основе объективных свидетельств того, что установленные требования были выполнены. См. валидация (аттестация). Соответствующий статус – ‘верифицировано’. Верификация может включать такие операции, как: осуществление альтернативных расчетов; сравнение научной и технической документации по новому проекту с аналогичной документацией по апробированному проекту; проведение испытаний и демонстраций; и анализ документов до их выпуска.

[Глоссарий МАГАТЭ по вопросам безопасности]Тематики

EN

верификация

Подтверждение выполнения требований путем исследования и сбора объективных свидетельств.

Примечания

1. Адаптировано из ИСО 8402 путем исключения примечаний.

2. В контексте настоящего стандарта верификация представляет собой выполняемую для каждой стадии жизненного цикла соответствующей системы безопасности (общей, E/E/PES систем и программного обеспечения) путем анализа и/или тестирования демонстрацию того, что для используемых входных данных компоненты удовлетворяют во всех отношениях набору задач и требований для соответствующей стадии.

Пример

Процесс верификации включает в себя:

- просмотр выходных данных (документов, относящихся ко всем стадиям жизненного цикла систем безопасности) для того, чтобы убедиться в соответствии задачам и требованиям соответствующей стадии, с учетом конкретных входных данных для этой стадии;

- просмотр проектов;

- тестирование проектируемых продуктов для того, чтобы убедиться, что они работают в соответствии с их спецификациями;

- проверка интеграции, реализуемая внешними тестами, для всех систем, образующихся покомпонентным добавлением к исходной системе, и необходимая для того, чтобы убедиться, что все компоненты работают вместе в соответствии со спецификацией.

[ ГОСТ Р МЭК 61508-4-2007]Тематики

EN

верификация (штрихового кода)

Техническая процедура измерения показателей символа штрихового кода, в процессе которой определяется их соответствие требованиям, предъявляемым к символу.

[ ГОСТ 30721-2000]

[ ГОСТ Р 51294.3-99]Тематики

EN

DE

FR

проверка (подлинности)

верификация

Процесс сопоставления субъекта с заявленными о нем сведениями. В частности процедура сравнения подписи, созданной с помощью частного ключа, с соответсвующим открытым ключом.

[ http://www.rfcmd.ru/glossword/1.8/index.php?a=index&d=5048]Тематики

Синонимы

EN

4.55 верификация (verification): Подтверждение (на основе представления объективных свидетельств) того, что заданные требования полностью выполнены [3].

Примечание - Верификация в контексте жизненного цикла представляет собой совокупность действий по сравнению полученного результата жизненного цикла с требуемыми характеристиками для этого результата. Результатами жизненного цикла могут являться (но не ограничиваться ими): заданные требования, описание проекта и непосредственно система.

Источник: ГОСТ Р ИСО/МЭК 12207-2010: Информационная технология. Системная и программная инженерия. Процессы жизненного цикла программных средств оригинал документа

4.23 верификация (verification): Процесс, в результате которого приходят к заключению, что два изображения принадлежат одному и тому же человеку; сопоставление 1:1 («один к одному»).

Примечание - Термины и соответствующие определения к ним установлены только для использования в настоящем стандарте.

Источник: ГОСТ Р ИСО/МЭК 19794-5-2006: Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 5. Данные изображения лица оригинал документа

4.24 верификация (verification): Подтверждение на основе представления объективных свидетельств того, что установленные требования были выполнены [3].

Примечание - Верификация в контексте жизненного цикла системы является совокупностью действий по сравнению полученного результата жизненного цикла системы с требуемыми характеристиками для этого результата. Результатами жизненного цикла могут являться (но не ограничиваются только ими) установленные требования, описание проекта и непосредственно система.

Источник: ГОСТ Р ИСО/МЭК 15288-2005: Информационная технология. Системная инженерия. Процессы жизненного цикла систем оригинал документа

3.36 верификация (verification): Подтверждение экспертизой и представлением объективных доказательств того, что конкретные требования полностью реализованы.

Примечания

1 В процессе проектирования и разработки верификация связана с экспертизой результатов данной работы в целях определения их соответствия установленным требованиям.

2 Термин «верифицирован» используется для обозначения соответствующих состояний проверенного объекта. (См. 2.17 title="Управление качеством и обеспечение качества - Словарь").

Источник: ГОСТ Р ИСО/МЭК 12207-99: Информационная технология. Процессы жизненного цикла программных средств оригинал документа

3.18 верификация (verification): Подтверждение посредством предоставления объективных свидетельств того, что установленные требования были выполнены.

[ИСО 9000:2005]

Примечание - В качестве синонима может использоваться термин «проверка соответствия».

Источник: ГОСТ Р ИСО/МЭК 27004-2011: Информационная технология. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Измерения оригинал документа

2.22 верификация (verification): Подтверждение на основе анализа и представления объективных свидетельств того, что установленные требования выполнены.

Примечание - При проектировании и разработке верификация означает процесс анализа результатов предпринятой деятельности с целью определения соответствия установленным к этой деятельности требованиям ([4], подпункт 3.8.4).

Источник: ГОСТ Р ИСО 14971-2006: Изделия медицинские. Применение менеджмента риска к медицинским изделиям оригинал документа

3.8.4 верификация (verification): Подтверждение посредством представления объективных свидетельств (3.8.1) того, что установленные требования (3.1.2) были выполнены.

Примечания

1 Термин «верифицирован» используют для обозначения соответствующего статуса.

2 Деятельность по подтверждению требования может включать в себя:

- осуществление альтернативных расчетов;

- сравнение спецификации (3.7.3) на новый проект с аналогичной документацией на апробированный проект;

- проведение испытаний (3.8.3) и демонстраций;

- анализ документов до их выпуска.

Источник: ГОСТ Р ИСО 9000-2008: Системы менеджмента качества. Основные положения и словарь оригинал документа

2.18 верификация (verification): Подтверждение посредством предоставления объективных свидетельств того, что установленные требования выполнены.